Wlan 4 Wege Handshake

Begriffe

MAC

- MAC Addresse : Hardware Adresse

SSID

"ervice Set Identifier : Name des WLAN Netzwerkes

PSK

- Preshared Keys : Gemeinsamer Schlüssel

AES

- Advanced Encryption Standard : fortschrittlicher Verschlüsselungsstandard

CCMP

- Counter-Mode/CBC-MAC : Sicherheitsstandard, Kombination verschiedenen kryptographischen Algorithmen

RC4

- Rivest Cipher 4 : Stromchiffre und wird Verschlüsselungsverfahren

TKIP

- Temporal Key Integrity Protocol : Sicherheitsprotokoll für WLAN-Netzwerke

Supplicant

- WPA-Supplicant : Bittsteller im Normalfall der Client

Wlan Access-Point

- Wlan Access Point: drahtloser Zugangspunkt

PMK

- Pairwise Master Key : Mehrfachanwendung einer Hashfunktion (z.B. SHA1 / 4096 Durchgänge) auf PSK

Nonce

- Number Used Once : vorläufiges Zeichenfolge,soll kurzfritsig durch etwas Besseres ersetzt zu werden

PTK

- pairwise transient key : aufwendiges Schlüsselmanagement bei dem aus einem Master Key (MK) ein Pairwise Master Key (PMK) abgeleitet und aus diesem oder aus einem Pre-Shared Key (PSK) über ein Vier-Wege-Handshake der Pairwise Transient Key (PTK) gewonnen wird.

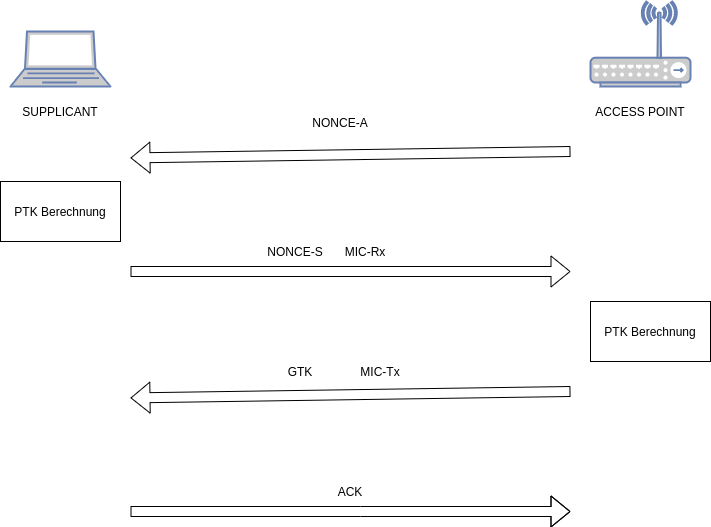

Vier Wege Handshake

Berechnungen

- PMK = (SHA1(SHA1(...SHA1(PSK|SSID)...) :4096 Mal

- PTK = PMK + NOUNCE-A + NONCE-S + MAC ACCESSPOINT + MAC CLIENT

- GTK =

- MIC-A = HMAC(PMK,NONCE-A)

- MIC-S = HMAC(PMK,NONCE-S)

Angriff

Wir brauchen

- BSSID (Ablesen)

- CHANNEL (Ablesen)

- MAC Client (Ablesen)

- BSSID - MAC Accesspoint (Ablesen)

- NONCE-C (Mischneiden)

- NONCE-A (Mischneiden)

Berechnen

Es fehlt somit nur noch der verwendete PMK, um einen PTK zu berechnen. Um diesen zu erhalten, wird ein Brute-Force-Angriff ausgeführt, bei dem der PMK geraten wird. Mit dem geratenen PMK und den bereits vorhandenen Informationen lässt sich nun ein PTK berechnen und die Schlüssel MIC Tx und MIC Rx können abgeleitet werden. Anschließend muss die MIC über die SNonce oder den GTK berechnet werden. Stimmt diese mit der mitgeschnittenen MIC des 4-Wege-Handshakes überein, wurde der richtige PMK gefunden. Aus dem PMK kann der PSK berechnet werden. Damit wurde Passwort gefunden und der Angriff ist beendet.