Modellierung nach IT-Grundschutz

Modellierung nach IT-Grundschutz

Um einen meist komplexen Informationsverbund nach ITGrundschutz zu modellieren, müssen die passenden Bausteine aus dem IT-Grundschutz-Kompendium ausgewählt und umgesetzt werden

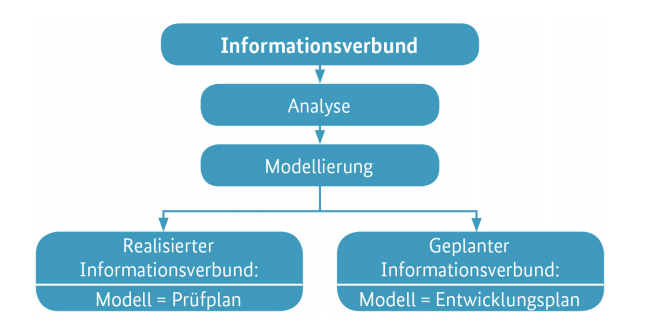

Das erstellte IT-Grundschutz-Modell ist unabhängig davon, ob der Informationsverbund aus bereits im Einsatz befindlichen Komponenten besteht oder ob es sich um einen Informationsverbund handelt, der geplant wird. Das Modell kann daher unterschiedlich verwendet werden:

- Der ISB kann mit dem IT-Grundschutz-Modell eines bestehenden Informationsverbundes auf Basis der Bausteine relevante Sicherheitsanforderungen identifizieren. Es kann in Form eines Prüfplans benutzt werden, um einen Soll-IstVergleich durchzuführen.

- Das IT-Grundschutz-Modell eines geplanten Informationsverbundes stellt hingegen einen Entwicklungsplan dar. Es beschreibt mit den ausgewählten Bausteinen, welche Sicherheitsanforderungen bei der Realisierung des Informationsverbunds erfüllt werden müssen.

Die Einordnung der Modellierung und die möglichen Ergebnisse

Einteilung der Sicherheitsanforderungen

- bereits erfüllte Sicherheitsanforderungen,

- die bei Durchführung des Soll-Ist-Vergleichs als unzureichend oder gar nicht erfüllt identifizierten Anforderungen

- Anforderungen, die sich für die in Planung befindlichen Anteile des Informationsverbunds ergeben.

Zuordnung von Bausteinen

- Vollständiger Titel und Nummer des Bausteins (z. B. SYS.3.1 Laptop)

- Zielobjekt oder Zielgruppe: Dies kann z. B. die Identifikationsnummer einer Komponente oder einer Gruppe bzw. der Name eines Gebäudes oder einer Organisationseinheit sein.

- Ansprechpartner: Diese Spalte dient zunächst nur als Platzhalter. Der Ansprechpartner wird nicht im Rahmen der Modellierung, sondern erst bei der Planung des eigentlichen Soll-Ist-Vergleichs im IT-Grundschutz-Check ermittelt.

- Reihenfolge: Es sollte die Umsetzungsreihenfolge (R1, R2, R3)des Bausteins eingetragen werden.

- Hinweise: In dieser Spalte können ergänzende Informationen oder Begründungen für die Modellierung dokumentiert werden.

Modellierung eines Informationsverbunds

- Kapitel „Schichtenmodell und Modellierung“ aus dem ITGrundschutz-Kompendium systematisch durcharbeiten.

- Für jeden Baustein des IT-Grundschutz-Kompendiumsermitteln, auf welche Zielobjekte er im betrachteten Informationsverbund anzuwenden ist.

- Zuordnung von Bausteinen zu Zielobjekten („IT-Grundschutz-Modell“) sowie die entsprechendenAnsprechpartner dokumentieren.

- Zielobjekte, die nicht geeignet modelliert werden können,vormerken.

- Reihenfolge für die Umsetzung der Bausteine festlegen

Organisatorische Vorarbeiten des IT-Grundschutz-Checks

- Hausinterne Dokumente mit Verfügungen und Regelungen sichten und Zuständigkeiten für diese Unterlagen klären.

- Feststellen, in welchem Umfang externe Stellen beteiligt werden müssen.

- Hauptansprechpartner für jeden in der Modellierung angewandten Baustein festlegen.

Soll ist Vergleich der Bausteine

entbehrlich

Die Erfüllung der Anforderung ist in der vorgeschlagenen Art nicht notwendig, weil dieAnforderung im betrachteten Informationsverbund nicht relevant ist (z. B. weil Dienstenichtaktiviert wurden) oder bereits durch Alternativmaßnahmen erfüllt wurde.

ja

Zu der Anforderung wurden geeignete Maßnahmen vollständig, wirksam und angemessen umgesetzt.

teilweise

Die Anforderung wurde nur teilweise umgesetzt.

nein

Die Anforderung wurde noch nicht erfüllt, alsogeeignete Maßnahmen sind größtenteils nochnicht umgesetzt worden.

Durchführung des Soll-Ist-Vergleichs

- Je nach Fachgebiet vorab Checklisten erstellen.

- Umsetzungsstatus der einzelnen Anforderungen mit dem Ansprechpartner erarbeiten.

- Falls erforderlich, Umsetzungsstatus anhand von Stichproben am Objekt verifizieren.

Dokumentation des IT-Grundschutz-Checks

- Die Nummer und die Bezeichnung des Objektes oder derGruppe von Objekten, welcher der Baustein bei der Modellierung zugeordnet wurde,

- der Standort der zugeordneten Objekte bzw. Gruppe von Objekten,

- das Erfassungsdatum und der Name des Erfassers und

- die befragten Ansprechpartner.

Ergebnisse des Soll-Ist-Vergleichs sollten folgendes enthalten

Umsetzungsgrad (entbehrlich/ja/teilweise/nein)

Der im Interview ermittelte Umsetzungsstatus der jeweiligenAnforderung ist zu erfassen.

Termin für die Umsetzung

Ein solches Feld ist sinnvoll, auch wenn es während eines ITGrundschutz-Checks im Allgemeinen nicht ausgefüllt wird.Es dient als Platzhalter, um in der Realisierungsplanung an dieser Stelle zu dokumentieren, bis zu welchem Termin die Anforderung vollständig umgesetzt sein soll.

Verantwortliche

Falls es bei der Durchführung des Soll-Ist-Vergleichs eindeutig ist, welche Mitarbeiter für die vollständige Umsetzung einer noch nicht erfüllten Anforderung oder Maßnahme verantwortlich sind, sollte das namentlich in diesem Feld dokumentiert werden. Andernfalls ist im Zuge der späteren Realisierungsplanung ein Verantwortlicher zu bestimmen.

Bemerkungen/Begründungen

Ein solches Feld ist wichtig, um getroffene Entscheidungenspäter nachvollziehen zu können. Bei Anforderungen, deren Umsetzung entbehrlich erscheint, ist hier die Begründung zu nennen. Bei Anforderungen, die noch nicht oder nur teilweise umgesetzt sind, sollte in diesem Feld dokumentiert werden, welche Maßnahmen noch umgesetzt werden müssen. In dieses Feld sollten auch alle anderen Bemerkungen eingetragen werden, die bei der Beseitigung von Defiziten hilfreich oder im Zusammenhang mit der Anforderung zu berücksichtigen sind.

Defizite/Kostenschätzung

Für Anforderungen, die nicht oder nur teilweise erfüllt wurden, ist das damit verbundene Risiko in geeigneter Form zu ermitteln und zu dokumentieren. Bei solchen Maßnahmen sollte außerdem geschätzt werden, welchen finanziellen und personellen Aufwand die Beseitigung der Defizite erfordert.

Dokumentation der Ergebnisse

- Stamminformationen über jedes Zielobjekt erfassen

- Informationen zum IT-Grundschutz-Check und zum Umsetzungsstatus dokumentieren

- Felder beziehungsweise Platzhalter für die Realisierungsplanung vorsehen

Aktionspunkte zu Umsetzung der Sicherheitskonzeption

- Fehlende oder nur teilweise umgesetzte IT-GrundschutzAnforderungen sowie ergänzende Sicherheitsmaßnahmen zusammenfassen

- Sicherheitsmaßnahmen formulieren, welche die Basisanforderungen erfüllen

- Sicherheitsmaßnahmen konsolidieren, das heißt, überflüssige Maßnahmen streichen, allgemeine Maßnahmen an die Gegebenheiten anpassen und alle Maßnahmen auf Eignung prüfen

- Einmalige und wiederkehrende Kosten und Aufwand für die umzusetzenden Maßnahmen ermitteln

- Geeignete Ersatzmaßnahmen für nicht finanzierbare oder nicht leistbare Maßnahmen ermitteln

- Entscheidung herbeiführen, welche Ressourcen für die Umsetzung der Maßnahmen eingesetzt werden sollen

- Gegebenenfalls Restrisiko aufzeigen und Entscheidung der Leitungsebene darüber einholen

- Umsetzungsreihenfolge für die Maßnahmen festlegen, begründen und dokumentieren

- Termine für die Umsetzung festlegen und Verantwortung zuweisen

- Verlauf der Umsetzung und Einhaltung der Termine überwachen

- Betroffene Mitarbeiter schulen und sensibilisieren