Portscanning Grundlagen

Portscanner

- Überprüft welcher Port auf einem System auf eingehende Verbindungen wartet

- Zusatzfunktion der Dienstkennung

- Zusatzfunktion der Betriebssystemkennung

- TCP Scan oft über den 3 Way Handshake

Methoden

TCP-connect()-Scan

- Vollständiger 3 Way Handshake

- Sehr einfach zu programmieren

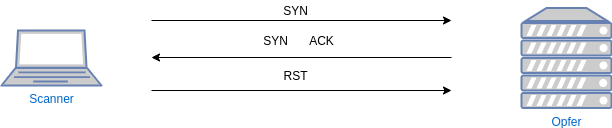

TCP-SYNScan

- SYN Packet wird gesendet

- SYN/ACK wird vom gescannten Rechner zurück geschickt

- Somit gilt der Port als offen

- RST wird zum Opfer geschickt

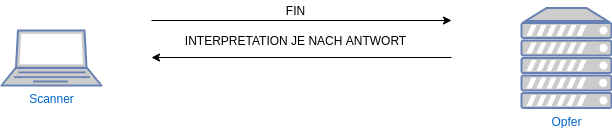

TCP-FIN

- Es wird ein FIN Paket gesendet

- Keine Antwort - open|filtered

- TCP RST packet - closed

- ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered

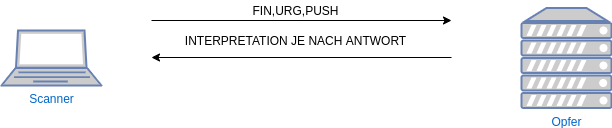

Xmas

- Es wird ein FIN,URG,PUSH Paket gesendet

- Keine Antwort - open|filtered

- TCP RST packet - closed

- ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered

Null-Scan

- Es wird ein Paket ohne Flags gesendet

- Keine Antwort - open|filtered

- TCP RST packet - closed

- ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered

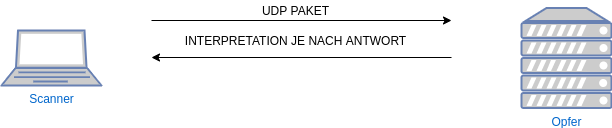

UDP Scan

- sehr unzuverlässig

- Keine UDP Antwort - open

- Keine UDP Antwort (even after retransmissions) - open|filtered

- ICMP port unreachable error (type 3, code 3) - closed

- Other ICMP unreachable errors (type 3, code 1, 2, 9, 10, or 13) - filtered

Rechtliche Aspekte

- Die Legalität von Portscans ist umstritten.

- Könnte eines Eindringversuches gewertet werden können.

- In jedem Fall ist eine Benutzung auf eigenen Systemen legal.

- Unklarer ist die Rechtslage bei Portscans gegen fremde Systeme und Netzwerke.

- Empfindliche Computer könnten durch viele Verbindungsanfragen gestört werden.

- Könnte dann als Angriff auf die Verfügbarkeit eines Systems gewertet werden.

- Deutschland könnte dies durch § 303b StGB Computersabotage bestraft werden.

- Das SANS-Institut bestätigt in einer Veröffentlichung ebenfalls den Zwiespalt von Portscans.

- Portscanner werden jedoch aktuell nicht als Computerprogramm zum Ausspähen von Daten nach § 202c StGB (Hackerparagraf) angesehen,

- Sie umgehen keine Sicherheitsmechanismen oder fangen keine Daten ab.

- Sie könnten jedoch je nach Fall als Vorbereitung eines Angriffs angesehen und juristisch behandelt werden.