Linux - Security und Firewall Plan - Linkai

VirtualBox Vorlagen

- Debian: Dienen als Server, Firewall, generell Rechner, die keine graphische Oberfläche benötigen

- Arch: Rechner im LAN, Verwaltung der Server von hier aus über SSH/Weboberflächen

Tag 1

- Aufbau der Labore

- Bootsicherheit/-hacking

- GRUB Passwort einrichten

- Remotezugriff mit SSH

- SSH-Schlüssel mit Passwort generieren

- SSH-Agent konfigurieren

Tag 2

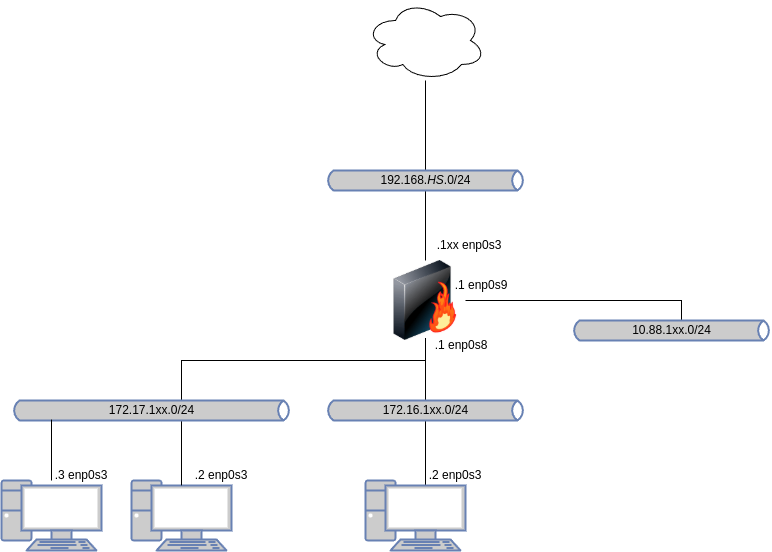

- Internet Zugriff für LAN mit iptables

- Stateful Firewall: Establish und Related, um den Zustand von TCP/UDP Verbindungen zu beobachten, Conntrack als Visualisierung

- Connection Tracking anpassen in /sys

- SSH-Daemon auf Firewall absichern: Anderer Port, kein Root Login, kein Passwort Login

- grundlegende Dinge wie Loopback, Web, etc. freischalten

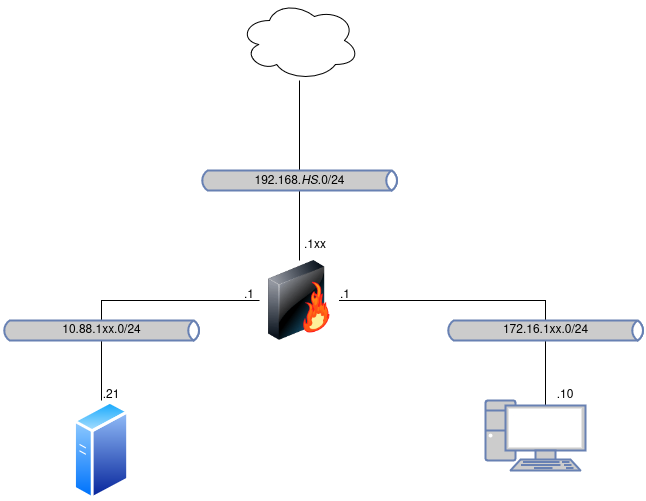

- Dienste wie DNS, DHCP, Webserver in der DMZ erstellen

- Firewall Regeln für Zugriff einrichten

Tag 3

- Mitschneiden des Datenverkehrs mit tcpdump / wireshark

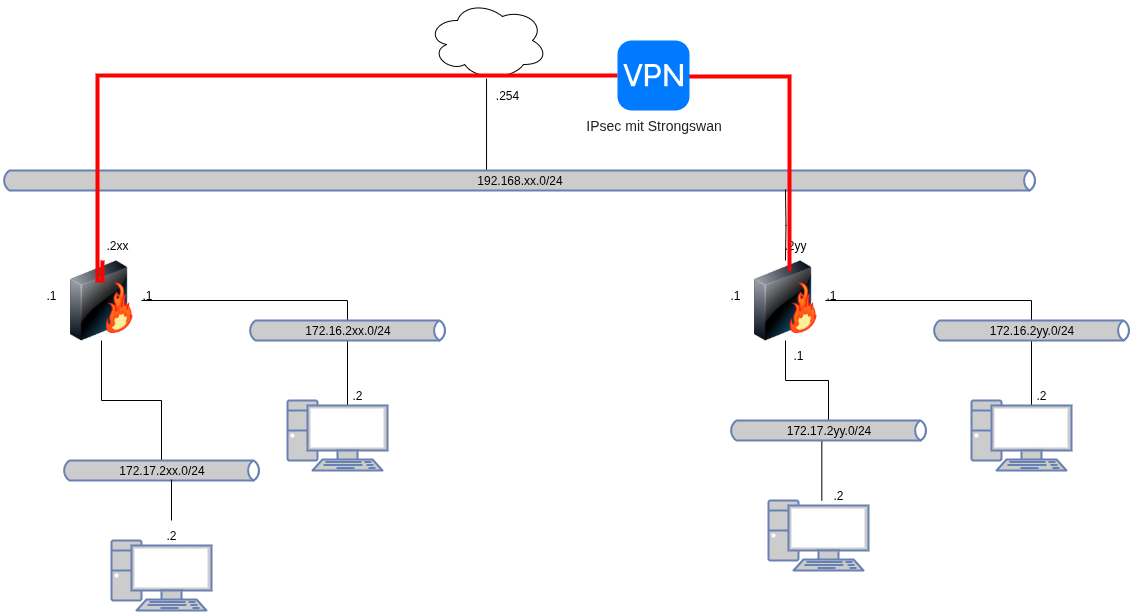

- Verschlüsseln des Datenverkehrs mit VPNs

- IPSec Site-to-Site aufbauen mit PSK

- IPSec Site-to-Site aufbauen mit Zertifikat

Tag 4

- Firewall als nftables (Der Nachfolger von iptables) schreiben

Tag 5

- OpenVPN Site-to-Site aufbauen

- OpenVPN mit User-Authentication einrichten

HIDS

- AIDE

- Tripwire

Tag 6

- Fail2ban für SSH einrichten

NIDS

- Suricata

- Snort

Tag 7

- Squid Proxy konfigurieren (Application und transparent)

- Virenscanning mit ClamAV in Squid

Tag 8

- Angriffe mit nmap versuchen

- System anpassen, anschauen wo was Alarm schlägt