Linux - Security und Firewall Plan - Linkai

Version vom 2. August 2023, 18:57 Uhr von Linkai.zhang (Diskussion | Beiträge) (→SSH-Daemon auf Firewall absichern: Anderer Port, kein Root Login über Passwort)

VirtualBox Vorlagen

- Debian: Dienen als Server, Firewall oder generell Rechner, die keine graphische Oberfläche benötigen (sollte schon in Virtualbox als debian-bullseye-server vorhanden sein)

- Arch: Rechner im LAN, Verwaltung der Server von hier aus über SSH/Weboberflächen (Befehl zum Herunterladen in der nächsten Zeile)

- scp 192.168.3.200:~/Dokumente/lan-host.ova ~/Dokumente

Tag 1

Aufbau der Labore

- Eine Debian Maschine soll uns als Firewall dienen

- Diese soll über einen Bridgeadapter eine pseudo-öffentliche IP im Schulungsnetzwerk erhalten

- Ein zweiter Netzwerkadapter vom Typ "internes Netzwerk" soll als LAN der Labore dienen

- Ein Host mit einer graphischen Oberfläche im LAN der Firewall soll als Verwaltungsrechner dienen

- Wenn die virtuellen Maschinen so konfiguriert sind, können sie hochgefahren werden

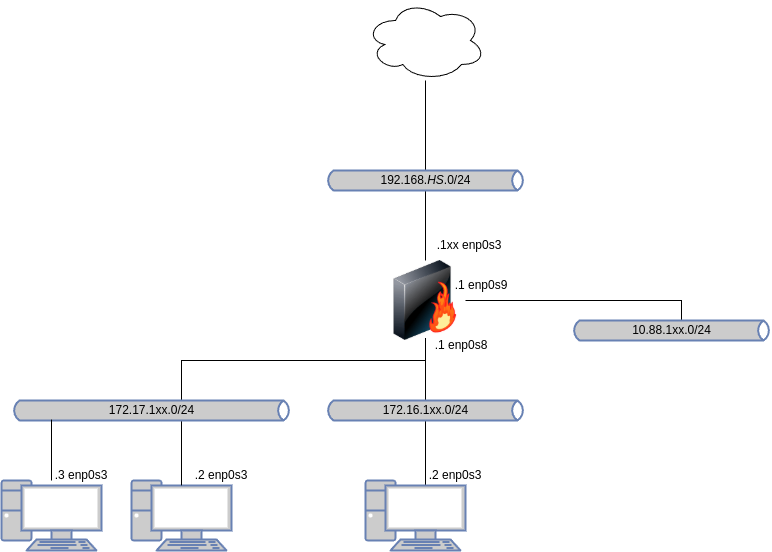

- Nun muss die Netzwerkeinstellung wie im Schaubild konfiguriert werden:

- Dazu muss noch "manuell" auf der Firewall die statischen IPs und der DHCP Server konfiguriert werden

- apt install isc-dhcp-server

- Falls dieser Befehl einen Fehler in der Namensauflösung schmeist, dann muss ein richtiger Nameserver eingetragen werden

- vim /etc/resolv.conf

Hostzugriff absichern

Remotezugriff mit SSH

- Da man nicht immer physisch an einer Maschine anwesend sein kann, empfiehlt es sich Hosts über SSH zu steuern

- ssh user@remote_ip

SSH-Daemon auf Firewall absichern: Anderer Port, kein Root Login über Passwort

SSH-Schlüssel mit Passwort generieren

- Damit man nicht jedes mal den privaten Schlüssel entsperren muss, sollte man sich einen SSH Agent konfigurieren

Tag 2

- Internet Zugriff für LAN mit iptables

- Stateful Firewall: Establish und Related, um den Zustand von TCP/UDP Verbindungen zu beobachten, Conntrack als Visualisierung

- Connection Tracking anpassen

- grundlegende Dinge wie Loopback, Web, etc. freischalten

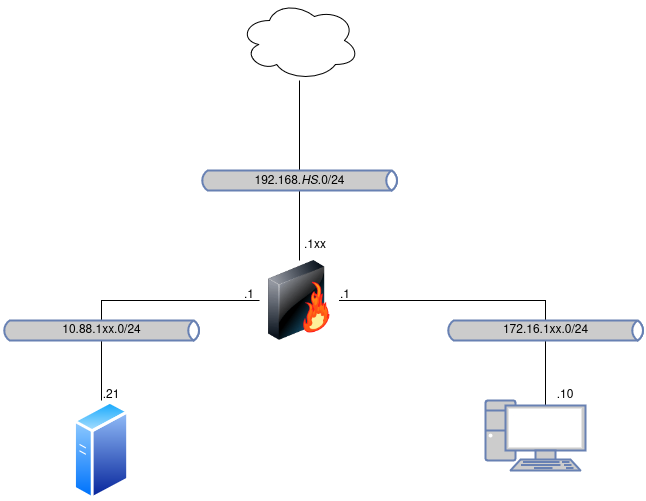

- Dienste wie DNS, Webserver in der DMZ erstellen

- Firewall Regeln für Zugriff einrichten

Tag 3

- Mitschneiden des Datenverkehrs mit tcpdump / wireshark

- Verschlüsseln des Datenverkehrs mit VPNs

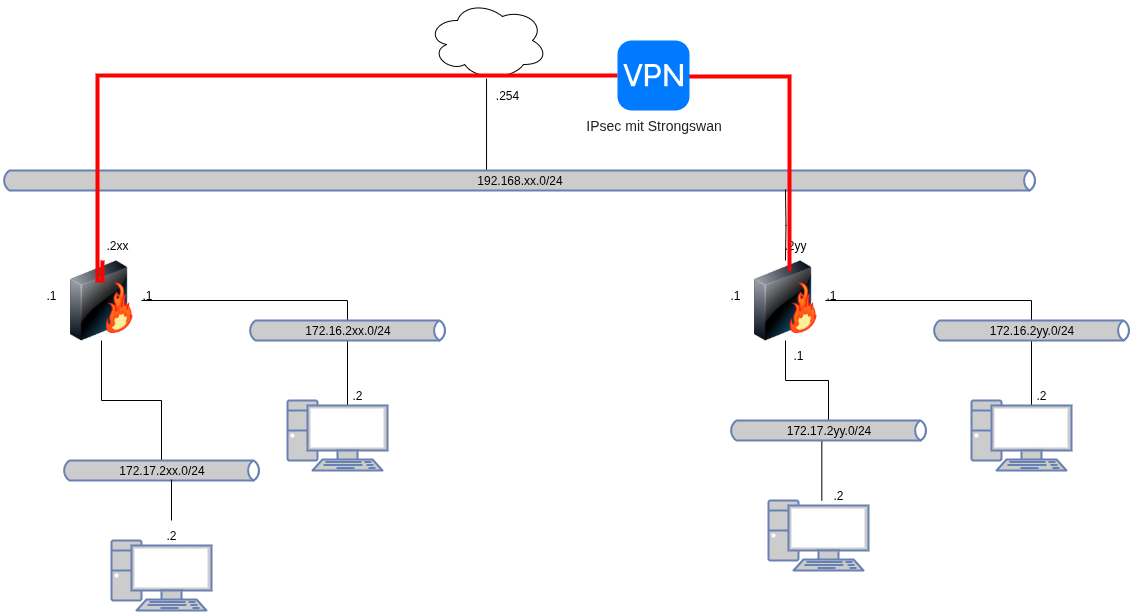

- IPSec Site-to-Site aufbauen mit PSK

- IPSec Site-to-Site aufbauen mit Zertifikat

Tag 4

- Firewall als nftables (Der Nachfolger von iptables) schreiben

Tag 5

- OpenVPN Site-to-Site aufbauen

- OpenVPN mit User-Authentication einrichten

HIDS

- AIDE

- Tripwire

Tag 6

- Fail2ban für SSH einrichten

NIDS

- Suricata

- Snort

Tag 7

- Squid Proxy konfigurieren (Application und transparent)

- Virenscanning mit ClamAV in Squid

Tag 8

- Angriffe mit nmap versuchen

- System anpassen, anschauen wo was Alarm schlägt