Strongswan IPSEC Linux PSK - Security und Firewall Labor

==

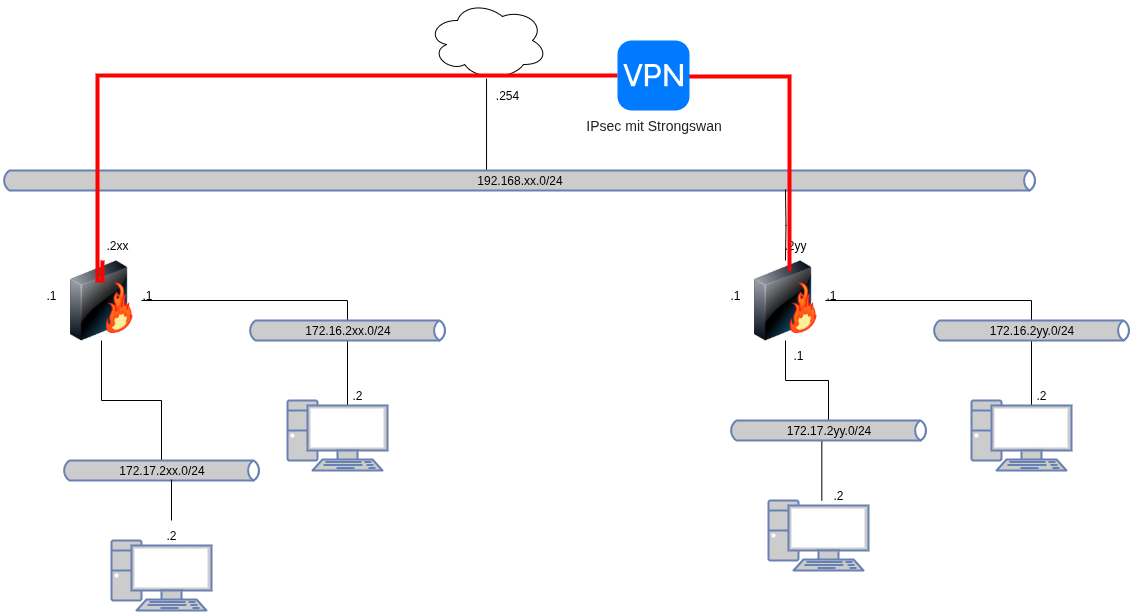

Schaubild

Kenndaten

| Einstellung | fw.it1xx.int | fw.it1yy.int |

|---|---|---|

| IP Address | 192.168.hs.1xx | 192.168.hs.1yy |

| Internes Netz | 172.16.1xx.0/24, 172.17.1xx.0/24 | 172.16.1yy.0/24, 172.17.1yy.0/24 |

| Pre-Shared Key (PSK) | Den bestimmt ihr selbst | |

| Phase 1 | AES256 – SHA256 – DH16 | |

| Phase 2 | AES256 – SHA256 – DH16 | |

Firewall

- Wir gehen dacon aus, das ausgehender Verkehr freigeschaltet ist.

- Die Gegenseite muss zu unserer Firewall UDP Port 500 und ESP Verbindungen aufbauen können.

- Desweiteren müssen die Partnernetze zu unseren Netzen in der Forward-Kette freigeschaltet werden.

- Wir werden die letzte Regel später noch etwas modifizieren.

Installation

- Diese Einstellung kann auf beiden Seite gleich angewendet werden (bis auf die IPs)

- apt install strongswan

- xx eigene Seite, gegenüberliegende Seite yy

Einrichtung

- vim /etc/ipsec.conf

conn site2site-psk

authby=secret

keyexchange=ikev2

left=192.168.3.1xx

leftid=192.168.3.1xx

leftsubnet=172.16.1xx.0/24,172.17.1xx.0/24

mobike=no

right=192.168.3.1yy

rightid=192.168.3.1yy

rightsubnet=172.16.1yy.0/24,172.17.1yy.0/24

ike=aes256-sha256-modp4096!

esp=aes256-sha256-modp4096!

auto=start

Partner 1

- Eine Seite generiert einen Schlüssel, z.B. head /dev/random | tr -dc A-Za-z0-9 | head -c 20 ; echo

- Dieser Schlüssel könnt ihr austauschen. Chat oder Verbal

Beide

- Wenn beide Seiten den Schlüssel haben, kann man nun diese in die Datei ipsec.secrets eintragen

- vim /etc/ipsec.secrets

192.168.3.1xx 192.168.3.1yy : PSK "hierdertotalgeheimeschlüssel"

- Nun sollte man die IPsec Verbindung aufbauen können

- ipsec up site2site-psk

- Verbindung herunterfahren

- ipsec down site2site-psk

- Verbindung status

- ipsec status site2site-psk

- Den Status der Verbindung kann man mit ipsec statusall checken

- Falls die Verbindung steht sollte ein Ping in das gegenüberliegende Netz auch funktionieren

- ping -I 172.16.1xx.1 172.16.1yy.1