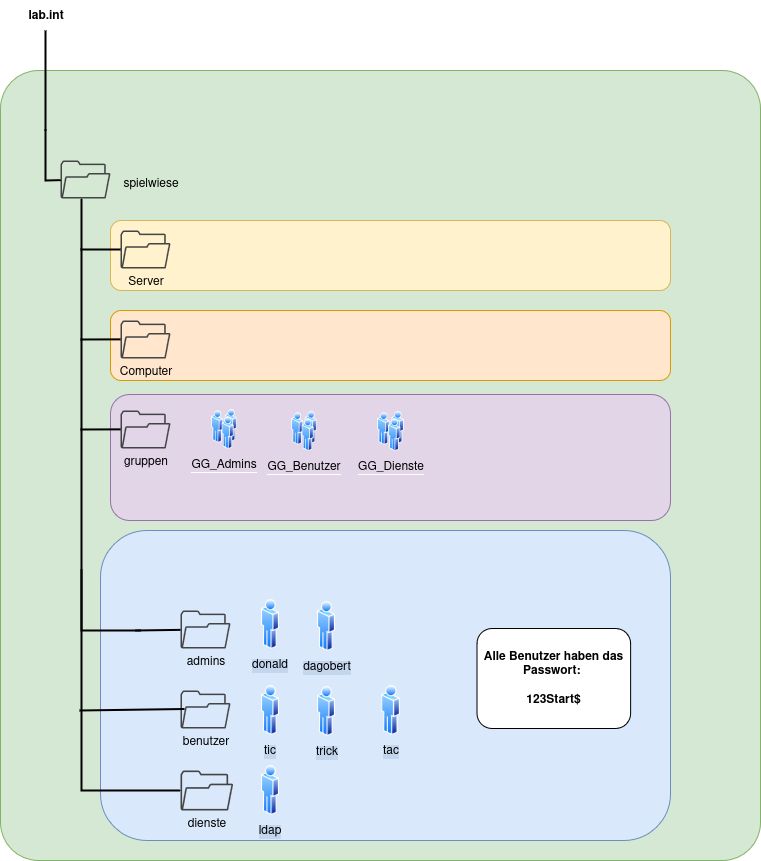

Einbinden in die Domain

Auf allen PMXen

sudo

apt install ldap-utils

cd /usr/local/share/ca-certificates/

wget https://web.samogo.de/dc.lab.int/lab.int-ca.crt

update-ca-certificates

- DC als Nameserver eintragen

echo "nameserver 10.0.10.100" > /etc/resolv.conf

oder statisch:

echo "10.0.10.100 win2k22.lab.int win2k22" >> /etc/hosts

ldapsearch -xLLL + -H ldaps://win2k22.lab.int -D ldap@lab -w 123Start$ -b dc=lab,dc=int

Anbinden der AD über LDAP (LDAPS)

- Proxmox WebGUI öffnen

- Gehe zu: Datacenter → Permissions → Realms → Add: LDAP

LDAP-Konfiguration – Reiter „General“

| Feld |

Wert

|

| Realm |

spielwiese

|

| Server |

win2k22.lab.int

|

| Port |

636

|

| Mode |

LDAPS

|

| Base Domain Name |

OU=spielwiese,DC=lab,DC=int

|

| User Attribute |

sAMAccountName

|

| Verify Certificate |

(aktivieren, falls CA importiert wurde)

|

| Require TFA |

none

|

| Check connection |

aktiviert lassen

|

LDAP-Realm-Konfiguration (Sync Options)

| Feld |

Wert

|

| Bind User |

CN=ldap,OU=dienste,OU=spielwiese,DC=lab,DC=int

|

| Bind Password |

123Start$

|

| Groupname attr. |

sAMAccountName

|

| User classes |

user

|

| Group classes |

group

|

| Scope |

none

|

| Enable new users |

Yes (Default)

|

| Remove vanished |

alles deaktiviert lassen

|

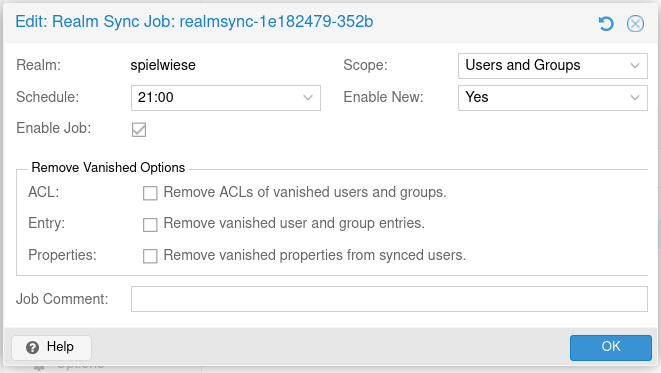

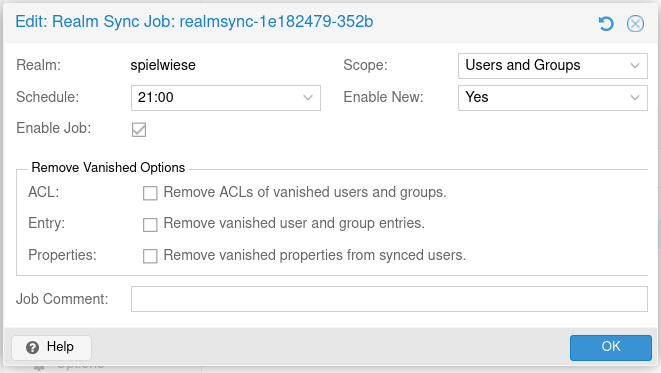

Realm Sync – Felder zum Ausfüllen

| Feld |

Wert

|

| Scope |

Users and Groups

|

| Enable new |

Yes

|

| Remove ACL |

deaktiviert lassen

|

| Remove Entry |

deaktiviert lassen

|

| Remove Properties |

deaktiviert lassen

|

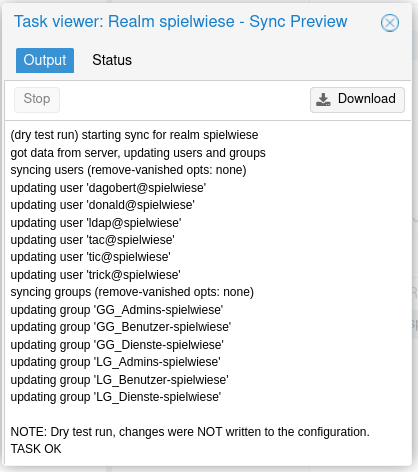

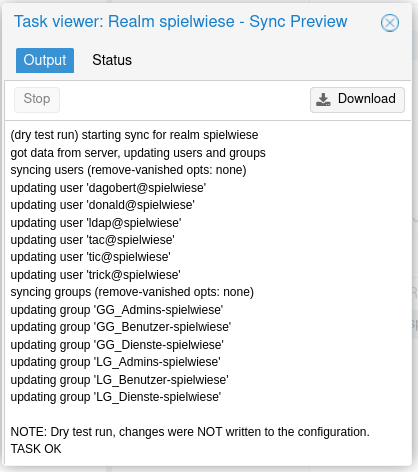

Preview sollte so aussehen

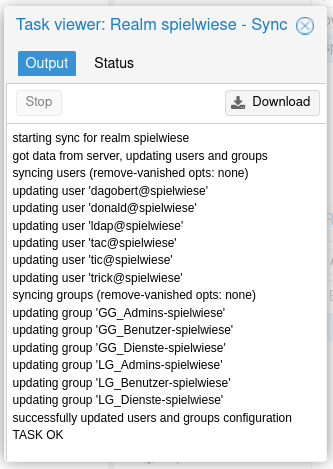

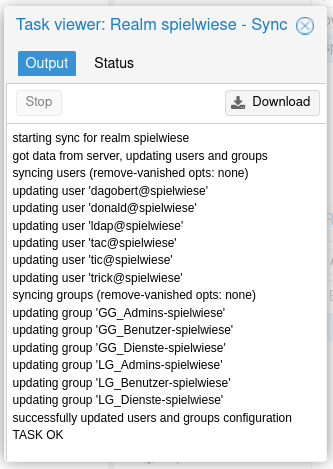

Danach Syncen

Realm Sync Job nach Bedarf

Benutzerberechtigung

- Gehe zu: Datacenter → Permissions → Add → Group Permission

Hinweise

- Das Realm wird nur synchronisiert, wenn ein Benutzer erstmals angemeldet wird

- Benutzergruppen können zentral im AD gepflegt werden

- Gruppenberechtigungen sind ebenfalls möglich (z. B. GG_Admins)