Proxmox Domain Integration

Version vom 9. Juli 2025, 18:34 Uhr von Thomas.will (Diskussion | Beiträge) (→2. Rechte auf alle VMs zum Anschauen geben)

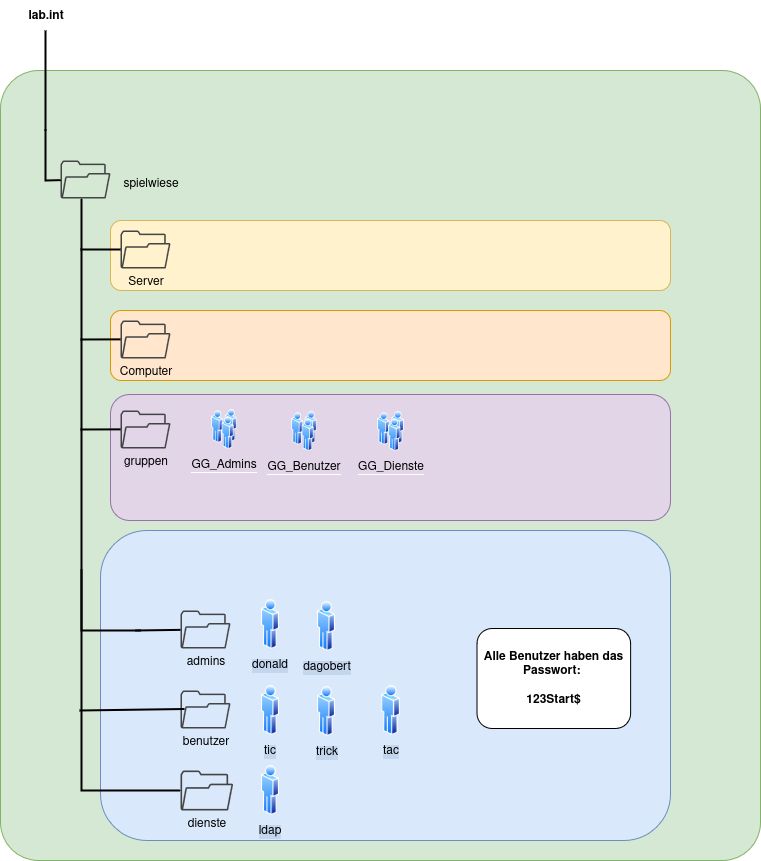

Einbinden in die Domain

Auf allen PMXen

- SUDO

sudo

- LDAP utils installieren

apt install ldap-utils

- Stammzertifikat einbauen

cd /usr/local/share/ca-certificates/ wget https://web.samogo.de/dc.lab.int/lab.int-ca.crt update-ca-certificates

- DC als Nameserver eintragen

echo "nameserver 10.0.10.100" > /etc/resolv.conf

oder statisch:

echo "10.0.10.100 win2k22.lab.int win2k22" >> /etc/hosts

- LDAPS-Funktion testen

ldapsearch -xLLL + -H ldaps://win2k22.lab.int -D ldap@lab -w 123Start$ -b dc=lab,dc=int

Anbinden der AD über LDAP (LDAPS)

- Proxmox WebGUI öffnen

- Gehe zu: Datacenter → Permissions → Realms → Add: LDAP

LDAP-Konfiguration – Reiter „General“

| Feld | Wert |

|---|---|

| Realm | spielwiese |

| Server | win2k22.lab.int |

| Port | 636 |

| Mode | LDAPS |

| Base Domain Name | OU=spielwiese,DC=lab,DC=int |

| User Attribute | sAMAccountName |

| Verify Certificate | (aktivieren, falls CA importiert wurde) |

| Require TFA | none |

| Check connection | aktiviert lassen |

LDAP-Realm-Konfiguration (Sync Options)

| Feld | Wert |

|---|---|

| Bind User | CN=ldap,OU=dienste,OU=spielwiese,DC=lab,DC=int |

| Bind Password | 123Start$ |

| Groupname attr. | sAMAccountName |

| User classes | user |

| Group classes | group |

| Scope | none |

| Enable new users | Yes (Default) |

| Remove vanished | alles deaktiviert lassen |

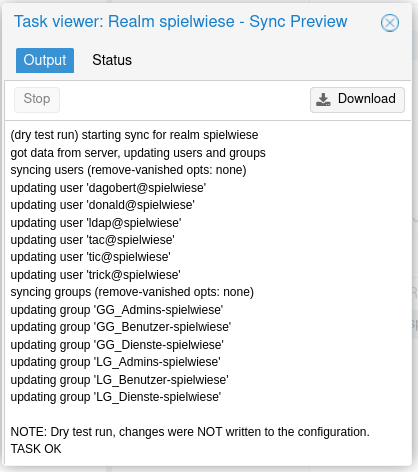

Realm Sync – Felder zum Ausfüllen

| Feld | Wert |

|---|---|

| Scope | Users and Groups |

| Enable new | Yes |

| Remove ACL | deaktiviert lassen |

| Remove Entry | deaktiviert lassen |

| Remove Properties | deaktiviert lassen |

Preview sollte so aussehen

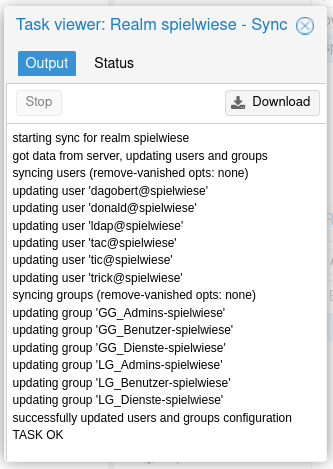

Danach Syncen

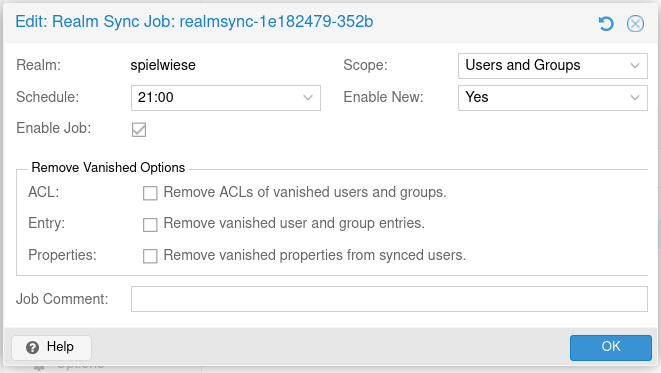

Realm Sync Job nach Bedarf

Benutzerberechtigung

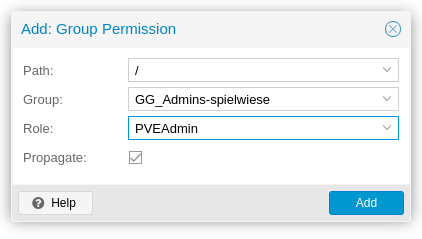

- Gehe zu: Datacenter → Permissions → Add → Group Permission

Rollen für LG_Benutzer: Gucken auf alles, Schalten einer VM

1. Rollen anlegen (einmalig auf einem Proxmox-Host)

Auf einem beliebigen Cluster-Knoten als root:

pveum roleadd ReadOnly -privs "VM.Audit" pveum roleadd VMPowerOnly -privs "VM.PowerMgmt VM.Audit"

2. Rechte auf alle VMs zum Anschauen geben

Alle Benutzer der Gruppe `LG_Benutzer` dürfen den Status aller VMs sehen:

- WebGUI: Datacenter → Permissions → Add

User: spielwiese\LG_Benutzer Role: ReadOnly Path: /

3. Rechte zum Ein-/Ausschalten einer bestimmten VM geben

Zusätzliche Rechte nur für z. B. VM 101 (Start, Stop, Shutdown):

- WebGUI: Datacenter → Permissions → Add

User: spielwiese\LG_Benutzer Role: VMPowerOnly Path: /vms/101

Ergebnis

- `LG_Benutzer` sieht alle VMs im Webinterface

- Nur bei VM 101 ist der Power-Button aktiv

- Kein Zugriff auf Konsole, Snapshot, Konfiguration oder andere Aktionen