Nikto

Zur Navigation springen

Zur Suche springen

Erklärung

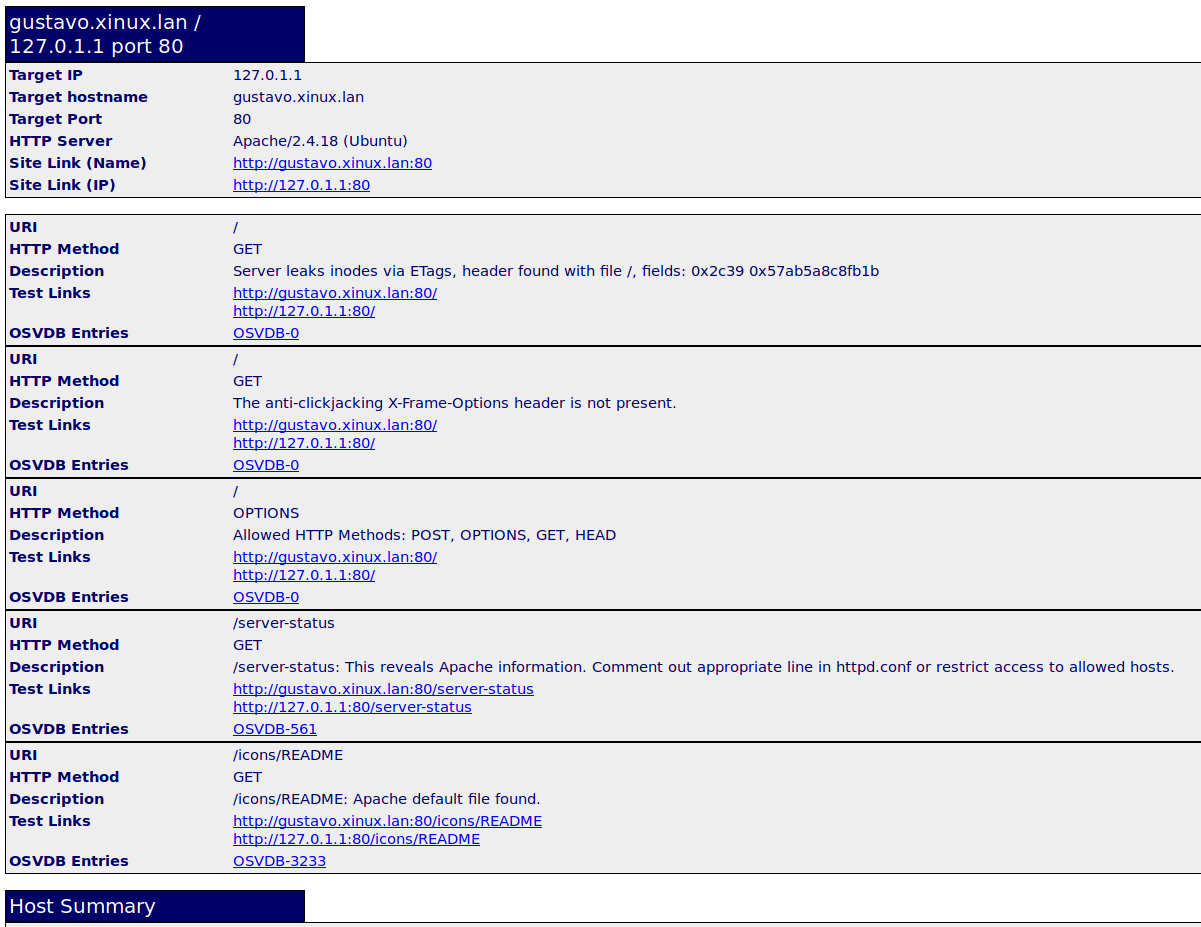

- Nikto ist ein Scanner für Webserver.

- Er prüft auf gefährliche Dateien, CGI-Skripte und veraltete Serversoftware.

- Auch Fehlkonfigurationen und weitere sicherheitsrelevante Probleme werden erkannt.

- Nikto führt generische und servertypspezifische Prüfungen durch.

- Außerdem werden gesetzte Cookies protokolliert und ausgegeben.

Installation

- apt install nikto

Anwendung

Ohne SSL

- nikto -h opfer -p 80

Mit SSL

- nikto --ssl -h opfer -p 443

Weiteres

- -h = Zielhost

- -p = Zielport

- -l = Alle verfügbaren Plugins auflisten

- -F = Ausgabeformat (z. B. HTML, TXT, XML)

- -o = Ausgabedatei (z. B. webscan.html)

- -s = SSL-Modus auf beliebigem Port erzwingen

- nikto -h opfer.secure.local -p 80 -o opfer.html -F HTML

Zusätzliche Optionen und Tipps

- nikto -h opfer.secure.local -Tuning 123b

- Mit dem Parameter -Tuning lässt sich steuern, welche Testtypen ausgeführt werden sollen.

- Beispiel: 1 = Dateien, 2 = Verzeichnisse, 3 = Standarddateien, b = Fehlerhafte Anfragen

- nikto -h opfer.secure.local -useragent "Mozilla/5.0"

- Der User-Agent kann angepasst werden, um weniger aufzufallen oder als legitimer Browser erkannt zu werden.

- nikto -h opfer.secure.local -timeout 10

- Setzt ein Timeout (z. B. bei langsamen Verbindungen oder IDS/IPS-Verhalten)

- nikto -h opfer.secure.local -useproxy http://127.0.0.1:8080

- Nutzung eines Proxys, z. B. für BurpSuite oder anonymisierte Tests

Anwendungsbeispiel für automatisierte Umgebung

- nikto -h opfer.secure.local -output opfer.xml -Format xml

Grenzen von Nikto

- Keine Exploits – nur passive Tests und Checks auf bekannte Probleme

- Kein Login oder Session-Handling (kein Test von geschützten Bereichen)

- Nicht für moderne Webanwendungen mit JavaScript-Logik geeignet

- Kann von WAFs/IDS erkannt und blockiert werden

Alternativen und Ergänzungen

- WhatWeb für Technologie-Erkennung

- DirBuster für gezieltes Verzeichnis-Fuzzing

- BurpSuite oder OWASP ZAP für interaktive Webanalyse und komplexe Angriffe