Asymmetrische Verschlüsselung: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (6 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 7: | Zeile 7: | ||

=Schaubilder= | =Schaubilder= | ||

{{#Drawio:asymetrische-verschluesselung-1}} | {{#Drawio:asymetrische-verschluesselung-1}} | ||

| − | |||

=Vorgänge= | =Vorgänge= | ||

| Zeile 16: | Zeile 15: | ||

=Verfahren= | =Verfahren= | ||

| − | *[https://de.wikipedia.org/wiki/RSA-Kryptosystem | + | *[https://de.wikipedia.org/wiki/RSA-Kryptosystem RSA Wikipedia] |

| − | *[RSA] | + | *[[RSA Beispiel]] |

*DSA | *DSA | ||

| Zeile 35: | Zeile 34: | ||

*geringere Arbeitsgeschwindigkeit als bei symetrischer Verschlüsselung | *geringere Arbeitsgeschwindigkeit als bei symetrischer Verschlüsselung | ||

*Private Key muss unbedingt sicher aufbewahrt werden, da ein Unbefugter mit diesem großen Schaden anrichten kann | *Private Key muss unbedingt sicher aufbewahrt werden, da ein Unbefugter mit diesem großen Schaden anrichten kann | ||

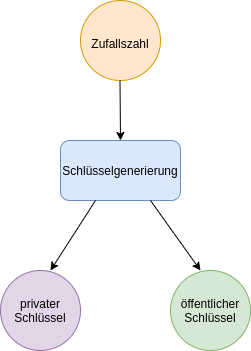

| + | =Konzept= | ||

| + | {{#drawio:asym-key}} | ||

| + | |||

=Mathematische Erklärung= | =Mathematische Erklärung= | ||

*https://curi0sity.de/wissenswertes/rsa-verschluesselung-mathematisch-erklaert/ | *https://curi0sity.de/wissenswertes/rsa-verschluesselung-mathematisch-erklaert/ | ||

| + | =RSA mit Python= | ||

| + | *[[RSA mit Python]] | ||

=Links= | =Links= | ||

*https://de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem | *https://de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem | ||

Aktuelle Version vom 2. September 2024, 14:33 Uhr

Grundlagen

- Jeder Benutzer erzeugt sein eigenes Schlüsselpaar, das aus einem privater Schlüssel und einem öffentlichen Schlüssel besteht.

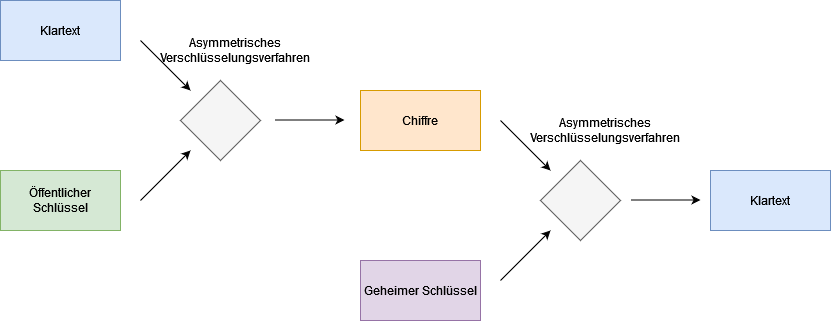

- Der öffentliche Schlüssel ermöglicht es jedem, Daten für den Besitzer des privaten Schlüssels zu verschlüsseln

- Der private Schlüssel ermöglicht es seinem Besitzer, mit dem öffentlichen Schlüssel verschlüsselte Daten zu entschlüsseln

- Für die Sicherheit wird eine zugrundeliegenden Einwegfunktionen benötigt die unumkehrbar ist.

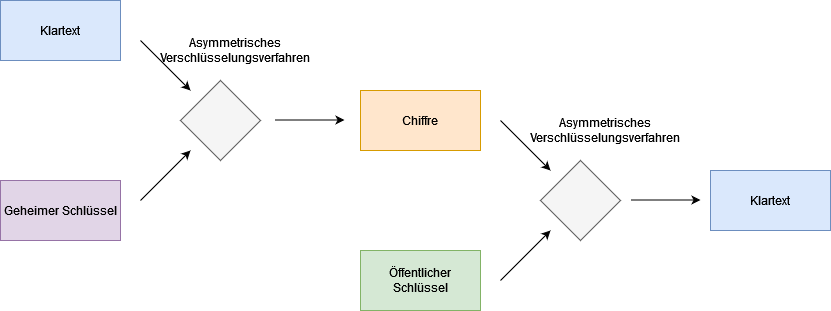

Schaubilder

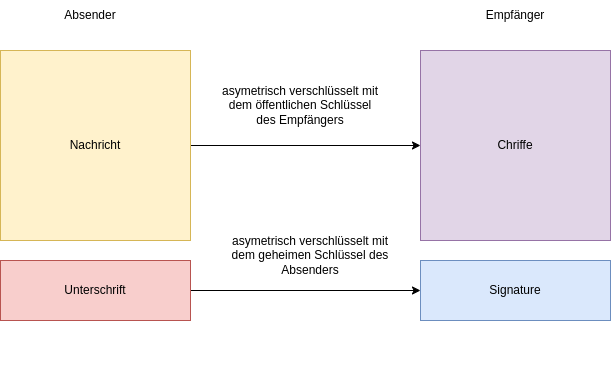

Vorgänge

- Mit öffentlichen Schlüssel des Gegenübers verschlüsselt

- Mit eigenem geheimen Schlüssel verschlüsselt

Verfahren

Anwendungen von asymmetrischer Verschlüsselung

- SSH

- SSL/TLS (z.B. https)

- OpenPGP

- S/MIME

Vorteile

- Lediglich der Private Key ist für den Nutzer geheim zu halten

- Man kann den Public Key bedenkenlos verschicken. Es ist sogar wünschenswert.

- Mit dem Private Key verschlüsselte Nachrichten garantieren die Authentizität der Nachricht, wenn dieser geheim gehalten wird

- Mit dem Public Key verschlüsselte Nachrichten können nur vom Halter des Private Keys geöffnet werden

Nachteile

- geringere Arbeitsgeschwindigkeit als bei symetrischer Verschlüsselung

- Private Key muss unbedingt sicher aufbewahrt werden, da ein Unbefugter mit diesem großen Schaden anrichten kann