Linux - Security und Firewall Labor: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 42: | Zeile 42: | ||

*[[DNS für das Labor einrichten - Linux - Security und Firewall Labor]] | *[[DNS für das Labor einrichten - Linux - Security und Firewall Labor]] | ||

| − | |||

*[[DNS Linux - Netzwerk und Serveradministration - Skript]] | *[[DNS Linux - Netzwerk und Serveradministration - Skript]] | ||

==SFTP Server== | ==SFTP Server== | ||

Version vom 13. April 2025, 12:08 Uhr

Ziel

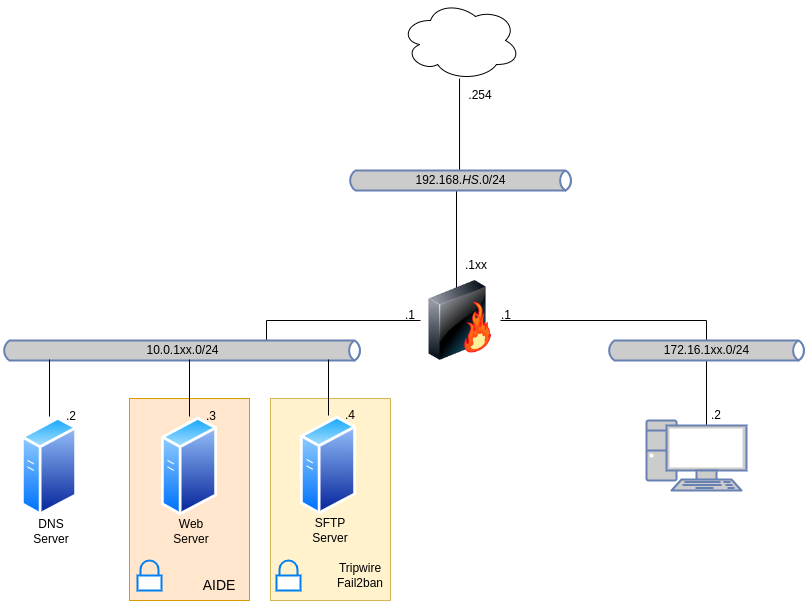

physischer Netzwerkplan

logischer Netzwerkplan

VM Vorlage

Hostzugriff absichern

- Falls man physischen Zugriff zur Maschine hat, kann die Authentifzierung von root beim Booten umgangen werden

- Bootsicherheit/-hacking

- Das wollen wir an der Firewall verhindern

- GRUB Passwort einrichten

Remotezugriff mit SSH

- Da man nicht immer physisch an einer Maschine anwesend sein kann, empfiehlt es sich Hosts über SSH zu steuern

- Der Datenverkehr ist dabei verschlüsselt, damit es beide Maschinen vor potentiellen Angreifern schützt, die den Verkehr mitschneiden

- Jeder Host soll über das SSH-Protokoll administrierbar sein

- Generieren Sie einen SSH-Schlüssel mit der Passphrase, z.B. 123Start$

- hinterlegen Sie den öffentlichen Schlüssel für die Nutzer kit und root auf der Firewall

- Der SSH-Server sollte nach Sicherstellung des Zugriffs über autorisierte SSH-Schlüssel keine Passwort-Authentifizierung mehr zulassen: SSH-Server Hardening

- Am Ende sollte jeder Host über ssh user@ip.oder.host.name erreichbar sein

Router Firewall

Firewall

DHCP

Switch

DNS für das Labor einrichten

SFTP Server

Strongswan IPSEC

Wireguard

OpenVPN

Crowdsec

- Crowdsec Grundsätzliches

- Crowdsec Einordnung

- Crowdsec Installation und Handling

- Crowdsec SSH Bruteforce Beispiel

Fail2ban für SSH/SFTP einrichten

- apt install iptables fail2ban

- Plan ist es den DNS Server als Angreifer auf den SFTP Server zu starten

- Fail2ban ssh

Proxies

SOCKS Proxy

- SOCKS Proxies verbinden Client und Server protokollunabhängig über einen Proxy

- Eine verschlüsselte SOCKS Verbindung kann man am einfachsten mit SSH erreichen

- ssh -fnN -D 8080 kit@sftp

- curl www.lab1xx.sec

- curl --socks5 localhost:8080 www.lab1xx.sec

- Unterschiedliche IPs sollten unter /var/log/apache2/access.log zu sehen sein

Squid als Standard Proxy

- Ein einfacher Proxy soll eingerichtet werden

- Über die Source-IP wird kontrolliert, ob ein Client den Proxy benutzen darf

- Weitere ACLs können den Zugriff auf bestimmte Webseiten blockieren

Transparenter Proxy

- Clients im LAN sollen nicht die Möglichkeit haben den Proxy zu umgehen, indem sie den Eintrag aus dem Browser entfernen

- Über Firewall-Regeln können die Webanfragen auf den Proxy geleitet werden

Virenscanning mit ClamAV in Squid

- Durch Installieren von Stammzertifikaten auf den Browsern der Clients, soll Squid die Möglichkeit haben die Inhalte der Webseiten zu scannen

- Der Proxy kann so dann verhindern, dass Clients sich Viren herunterladen

Suricata

Mandatory Access Control

Apparmor

SELinux

HIDS

AIDE

Tripwire

Greenbone Security/Vulnerability Manager (Hacking & Security Seite 161)

Portscanning

- Die Effektivität der Firewall soll mit nmap getestet werden

- Für einen Vergleich scannen wir einmal mit Default-Policy accept und einmal mit drop